WHITE PAPER: Fördermöglichkeiten IT-Sicherheit 2025 (Bundesländer und national)

IT-Sicherheit kostenlos für Unternehmen? Hier zum Newsletter anmelden und die 28-seitige Übersicht sofort kostenlos herunterladen.

–

NIS 2 SPECIAL

NIS 2 Test:Ist Ihr Unternehmen betroffen? NIS 2 Whitepaper herunterladen (2024)

Blog

In unseren Blog-Beiträgen und Videoformaten erklären wir ihnen alles, was sie über IT-Sicherheit wissen müssen - in verständlicher Sprache.

NIS 2 im Überblick: Was Unternehmen jetzt wissen müssen

28.11.2025

OT-Shield: Bringt alte Systeme sicher ins Jetzt

29.10.2025

Passwortlose Authentifizierung (FIDO2): Phishing-resistenter Schutz, SSO-Vorteile und Umsetzung in Microsoft 365

29.10.2025

Welche Ransomwareangriffe treffen welche Unternehmen?

18.07.2025

Wartungsarbeiten (Zugriff aufs Enderät) | Typische Fehler in der IT-Sicherheit 28

09.07.2025

IT dauerhaft schützen: Endpoint Detection and Response (EDR)

30.06.2025

Kontrolle über Windowsrechner in Sekunden | Livehacking 1

25.06.2025

Trufflepig Forensics ist neuer Rahmenvertragspartner der DRK-Service GmbH

18.06.2025

BSI/TÜV‑Cybersecurity‑Studie 2025: Unternehmen unterschätzen die Gefahren

17.06.2025

OT: Digitale Angriffe über ungesicherte Produktionsmaschinen

11.06.2025

Bildschirmsperre | Typische Fehler in der IT-Sicherheit 27

06.06.2025

Warum Supply Chain Angriffe Milliarden kosten können

05.06.2025

BSI CyberRisikoCheck: IT-Sicherheit für kleine und mittlere Unternehmen?

30.05.2025

Unsicheres VPN |Typische IT-Sicherheitsfehler 26

28.05.2025

Zero Trust Network Access (ZTNA): Unternehmensnetzwerk optimal absichern

27.05.2025

Ausgedruckte Passwörter | Typische Fehler in der IT-Sicherheit 25

23.05.2025

Dateifreigaben | Typische Fehler in der IT-Sicherheit 24

21.05.2025

LockBit: Was Unternehmen über die gefährliche Ransomware wissen müssen

19.05.2025

Wie sicher ist die Cloud für Unternehmensdaten?

15.05.2025

Offene USB-Ports | Typische Fehler in der IT-Sicherheit 23

12.05.2025

Laptop und Co: Spionage durch mobile Endgeräte

09.05.2025

Fehlende Verschlüsselung | Typische Fehler in der IT-Sicherheit 22

07.05.2025

Ransomware: Dreifache Erpressung durch Multi-Extortion

06.05.2025

Wie schnell lassen sich Führungskräfte hacken? | Fallbericht 6, Physical Pentest

05.05.2025

Akira Ransomware: Das müssen Sie wissen

30.04.2025

Phishing der Zukunft: Vishing (Voice Phishing) mit künstlicher Intelligenz

30.04.2025

Nur eine Sicherheitssoftware nutzen | Typische Fehler in der IT-Sicherheit 21

29.04.2025

Passwortlisten: Gefahr für Unternehmen?

28.04.2025

NIS 2 tritt 2025 in Kraft, testen Sie, ob Ihr Unternehmen betroffen ist

16.04.2025

IT-Sicherheit verschieben | Typische IT-Sicherheitsfehler 20

15.04.2025

Privatinsolvenz durch Hackerangriff? Unternehmerhaftung

09.04.2025

Honeypot: Lernen Sie Ihre Hacker kennen

07.04.2025

Wie sicher schützen Firewalls?

07.04.2025

Bewusstsein für IT in Geschäftsführung |Typische IT-Sicherheitsfehler 19

25.03.2025

Hacks bei Microsoft oder Teamviewer: Wie sicher sind große Anbieter?

24.03.2025

Wen DDoS-Angriffe treffen – und warum

18.03.2025

Falsche Reaktion bei Hackerangriffen | Typische Fehler in der IT-Sicherheit 18

11.03.2025

OT: Digitale Angriffe über ungesicherte Produktionsmaschinen

28.02.2025

IT-Sicherheit: Das erwartet uns 2025

26.02.2025

Passwörter | Typische Fehler in der IT-Sicherheit 17

25.02.2025

Aufmerksame Mitarbeiter | Fallbericht 5, Physical Pentest

14.02.2025

IT dauerhaft schützen: Endpoint Detection and Response (EDR)

24.01.2025

Verbessertes SOC-Angebot: Zusammenarbeit mit Cyrebro

13.01.2025

IT-Dauerschutz: Sicherheit für den Mittelstand

07.01.2025

Sicherheitsrisiko API

16.12.2024

Ransomware: Mehrfach zahlen (Triple Extortion)

13.12.2024

Vergessene Geräte im System | Typische Fehler in der IT-Sicherheit 15

10.12.2024

Check24 Datenleck - was Unternehmen lernen können

04.12.2024

ISO, TISAX und Co: Warum Zertifizierungen schädlich für die IT-Sicherheit sein können

03.12.2024

Sicherheitsrisiko API

29.11.2024

Wie sicher schützen Firewalls?

27.11.2024

Phishing-Gefahr durch Microsoft Forms

22.11.2024

Hacker-Schutz: So muss die IT-Anmeldung 2025 in Unternehmen erfolgen

15.11.2024

MC2 & National Public Data | Aktuelle Hacks von Unternehmen 4

08.11.2024

SQL Injection: Flughafen-Sicherheitskontrollen umgangen

25.10.2024

Einbruch bei Nacht | Fallbericht 4, Physical Pentest

17.10.2024

Verbesserte Phishing Awareness Kampagnen mit Lucy Security

14.10.2024

Wie werden mobile Endgeräte sicher verschlüsselt?

11.10.2024

Fehlende Visibilität | Typische Fehler in der IT-Sicherheit 14

30.09.2024

Updates | Typische Fehler in der IT-Sicherheit 13

19.09.2024

Lokale Adminrechte | Typische Fehler in der IT-Sicherheit 12

10.09.2024

Der Fall CrowdStrike: Wie fehlerhafte Updates die Welt lahmlegten

29.08.2024

Hacks bei Microsoft oder Teamviewer: Wie sicher sind große Anbieter?

20.08.2024

Warum Supply Chain Angriffe Milliarden kosten können

12.08.2024

Typische Fehler in der IT-Sicherheit #11 Falsche Zugriffsberechtigungen

26.07.2024

Nachlassende Aufmerksamkeit | Typische Fehler in der IT-Sicherheit 10

08.07.2024

Offboarding | Typische Fehler in der IT Sicherheit 9

25.06.2024

Security Operations Center (SOC) für Unternehmen: Das müssen Sie wissen

11.06.2024

Physische Sicherheit | Typische Fehler in der IT-Sicherheit 8

10.06.2024

Fluch oder Segen? Gefahren durch KI in der IT-Sicherheit

28.05.2024

Mangelnde Mitarbeiterschulung | Typische Fehler in der IT-Sicherheit 7

21.05.2024

Der 4 Minuten Hacker: Fallbericht 3

14.05.2024

Fehlerkultur | Typische Fehler in der IT-Sicherheit 6

07.05.2024

Hacker-Test vor Ort: Fallbericht #2

26.04.2024

Trufflepig expandiert mit neuem Standort in die Schweiz

24.04.2024

Gefahren durch KI in der IT-Sicherheit

17.04.2024

Typische Fehler in der IT-Sicherheit #5 Überschätzung

05.04.2024

Die 5 häufigsten Hackerangriffe auf Unternehmen

26.03.2024

Typische Fehler in der IT-Sicherheit #4 Überforderung

15.03.2024

Typische Fehler in der IT-Sicherheit #3 Ports

07.03.2024

Datendiebstahl durch Mitarbeiter: So weisen Sie es nach

04.03.2024

Die größten physischen IT-Sicherheitsrisiken

26.02.2024

Gefahr durch Hackerangriffe: Das droht Ihrem Unternehmen

23.02.2024

Backup | Typische Fehler in der IT-Sicherheit #2

21.02.2024

Phishing der Zukunft: Vishing (voice phishing) mit künstlicher Intelligenz

08.02.2024

Das erwartet uns 2024 (+Jahresrückblick 2023)

06.02.2024

Nach der Risikoanalyse: IT systematisch vor Hackerangriffen absichern

22.01.2024

Ransomware Attacke: So minimiert man den Schaden

11.01.2024

Phishing: Mitarbeiter schulen durch echte Angriffe

10.01.2024

Typische Fehler in der IT-Sicherheit #1 Zwei-Faktor-Authentifizierung (2FA)

08.01.2024

Test: Ist Ihr Unternehmen von NIS 2 betroffen?

02.01.2024

Ransomware Angriff: Sollte man bezahlen?

08.12.2023

Trufflepig unterstützt Projekt für KI-gestützte Cybersicherheit (CAIDAN)

17.11.2023

Ransomware Angriff: Sollte man bezahlen?

15.11.2023

Wie bei einer Organisation im Bildungswesen aus einer kleinen Phishing E-Mail ein Ransomware-Angriff wurde #Fallbericht-1

08.11.2023

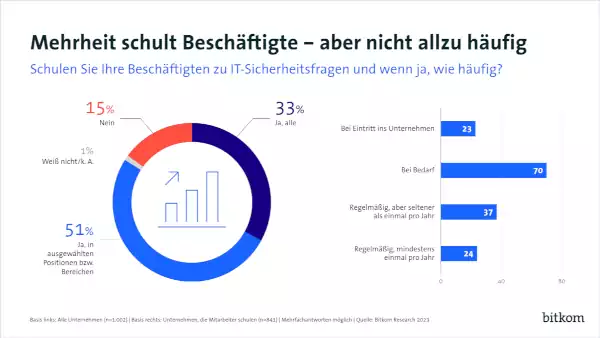

Bitkom Studie: Nachholbedarf bei Mitarbeiterschulungen

07.11.2023

Datendiebstahl durch Mitarbeiter: So weisen sie es nach

07.11.2023

Incident response: Was tun, wenn ein Hackerangriff erfolgt?

27.10.2023

Das kostet eine Ransomware Attacke wirklich

25.10.2023

Das kostet eine Ransomware Attacke wirklich

25.10.2023

Incident Response Plan: Was Sie über den Vorfallreaktionsplan wissen müssen

25.10.2023

Cyberversicherung: Das müssen Unternehmen wissen

20.10.2023

Hackerangriff? Was Sie jetzt dringend unternehmen sollten

13.10.2023

Unternehmerhaftung bei Hackerangriffen vermeiden

09.10.2023

Nach der Risikoanalyse: IT systematisch vor Cyberangriffen schützen

06.10.2023

Hackerangriff erkennen und richtig reagieren im Unternehmen

18.09.2023

LockBit: Was Unternehmen über die Ransomware wissen müssen

18.09.2023

Phishing - Die wichtigsten Infos im Überblick

13.09.2023

Ransomware Attacke: So minimiert man den Schaden

12.09.2023

So schützt Trufflepig KMUs vor IT-Angriffen

08.09.2023

Mit diesen Angriffen müssen IT-Verantwortliche in KMUs rechnen

06.09.2023

Das bedeutet ein Angriff für einen IT-Verantwortlichen

04.09.2023

Das sind die typischen IT-Schwachstellen in KMUs

01.09.2023

Die 5 häufigsten Hackerangriffe auf Unternehmen 2023

31.08.2023

Wie gut sind KMU gegen Hackerangriffe geschützt?

30.08.2023

So können IT-Verantwortliche Hackerangriffe vermeiden

28.08.2023

Cyber-Risikoanalyse innnerhalb weniger Wochen

25.08.2023

Insolvenz durch Hackerangriff: So schützen Geschäftsführer ihr Unternehmen

25.08.2023

So entwickelt sich die Hacker-Szene 2023

25.08.2023

Ransomware: Das müssen Sie wissen

18.08.2023

Reaktion bei Hackerangriff: Trufflepig Incident Response Management

16.08.2023

Cybersicherheit im öffentlichen Dienst: Trufflepig Pentest beim KUS Pfaffenhofen

31.07.2023

IT-Forensik: Was Unternehmer wissen müssen

14.07.2023

IT-Forensik: Was Unternehmer wissen müssen

12.07.2023

So schützen sich Unternehmen vor Cyberangriffen

12.07.2023

So schützen sich Unternehmen vor Hackerangriffen

11.07.2023

Phishing Awareness: So schützen Sie Ihr Unternehmen

05.07.2023

1x pro Monat wertvolle Informationen zum Thema „IT-Sicherheit“ per Newsletter